*용어정리*

- 디스크 이미징 : 디스크를 파일의 형태로 가져오는 것.

- 디스크 마운트 : 디스크 이미징된 파일을 내 컴퓨터에 등록시키는 것.

- 메모리 덤프 : 실행중인 메모리를 사진찍듯이 가져와 파일로 저장하는 것.

*실습과정*

=>FTK Imager 설치 후 Create disk image 눌러주었다. 드라이브를 선택하라는 목록이 나오는데, 크기가 15GB인 USB를 선택했다.

=>이미지 타입은 E01을 선택했다. E01은 압축된 포맷이다.

=>이미지 Destination Folder의 경로를 설정하고, 이미지 파일 이름은 image로 설정하였다. 그리고 이미지 Fragment Size를 0으로 설정하였는데 이는 쪼개서 저장하지 않겠다는 의미이다. 이후 finish 버튼을 눌렀다.

=>약 8분정도 시간이 걸렸고 해시 값까지 검증을 마쳐 디스크 이미지를 생성했다. (디스크 이미징 완료)

=>FTK Imager에서 메뉴에 있는 Image Mounting 을 눌러 생성한 이미지 파일을 가져왔다. 앞서 만든 이미지 파일인 image.E01을 가져왔고 Mount 버튼을 눌러주었다. 그 결과 아래 Mapped Image List에 항목이 뜬다. 참고로 하나의 파일을 컴퓨터에게 하나의 드라이브처럼 인식하라고 붙이는 것이 마운트이다.

=>메뉴의 Add Evidence item을 눌렀다. 처음에 이미지 파일을 만들 때 선택할 수 있는 드라이브 가 2개였는데, Mount 결과 용량이15GB인 드라이브 2개가 추가로 생성되었다. (디스크 마운트 완 료) 그리고 크기에 맞는 15GB 드라이브를 선택해주었다. 마운트된 드라이브를 FTK imager에서 증 거 아이템으로 추가하겠다는 의미이다.

=>그 결과 Evidence tree아래에 항목이 떴다. 그동안 USB에서 생성, 삭제했던 목록들을 볼 수 있었다.

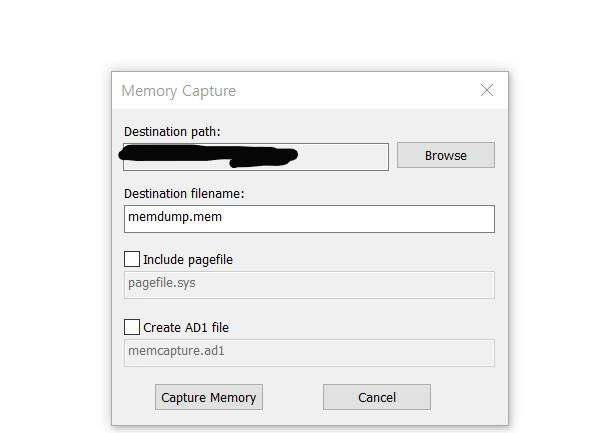

=>메뉴에서 Capture Memory를 누르고, 저장경로를 설정하여 Capture Memory 버튼을 눌렀다. 이는 메모리 덤프과정으로 메모리를 사진찍듯이 가져오는 것이다. (메모리덤프 완료)

=>메모리 덤프한 파일을 HxD 프로그램을 통해 열어보니 위와 같은 결과가 나왔다.

*느낀점*

디지털포렌식에 관련해선 처음 공부하는 거라 조금 어렵게 느껴졌다. 꾸준히 차근차근 공부해야겠다!

'해킹 > 디지털포렌식' 카테고리의 다른 글

| [SUA][4주차]Windows Registry내용 정리, regedit 등 도구 사용하여 실습 (0) | 2022.07.04 |

|---|---|

| [SUA][2주차]volatility 명령어 정리 (0) | 2022.05.05 |